2025 年 2 月,Bybit 交易所 40 万枚 ETH 被盗,损失超 15 亿美元,平台代币单日暴跌 10%;

3 月,某 NFT 收藏家因点击钓鱼链接,价值 1800 万美元的数字藏品一夜清空;

截至 10 月,全球区块链安全事件造成的损失已突破 60 亿美元,较去年激增 45%。

区块链号称 “不可篡改的信任机器”,为何却成了黑客的 “提款机”?

区块链金融 老炮三哥董永 在安全沙龙上直言:

90% 的资产损失不是因为技术缺陷,而是源于“认知盲区”—— 从合约代码的隐性漏洞,到交易所的管理漏洞,再到用户自己的操作失误,每个环节都是生死关。

本期将拆解三大核心风险区的真实案例,送上可落地的避坑方案,帮你筑牢资产防护墙。

一、智能合约:代码里的 “定时炸弹”,90% 漏洞可提前规避

智能合约是区块链应用的 “心脏”,但一行错误代码就可能沦为黑客的 “后门”。

据 CertiK 数据,2025 年发生的安全事件中,42% 源于智能合约漏洞,单次攻击平均损失超 8000 万美元。

这些漏洞并非不可察觉,关键是要掌握 “漏洞识别 + 防御验证” 的双重逻辑。

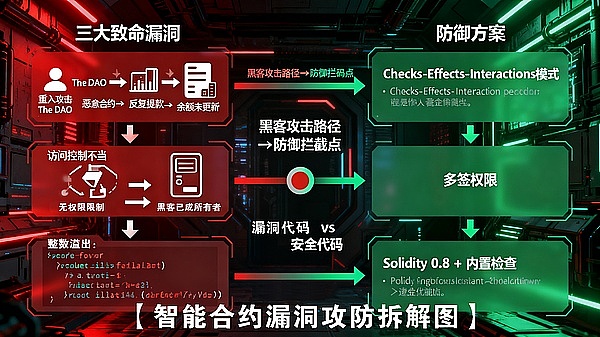

1.1 三大致命漏洞:从经典案例看黑客套路

(1)重入攻击:反复提款的 “幽灵之手”

2016 年的 The DAO 攻击堪称区块链安全史上的 “里程碑事件”—— 管理着 1.5 亿美元资产的去中心化自治组织,被黑客利用重入漏洞盗走 360 万 ETH,直接导致以太坊硬分叉为 ETH 与 ETC。

其漏洞根源藏在简单的代码逻辑中:

function withdraw(uint _amount) public { require(balances(msg.sender) >= _amount, "Insufficient balance"); // ⚠️ 致命缺陷:先转账再更新余额 (bool success, ) = msg.sender.call{value: _amount}(""); require(success, "Transfer failed"); balances(msg.sender) -= _amount; }

黑客通过部署恶意合约,在收到转账的瞬间触发回调函数,再次调用withdraw函数 —— 由于余额尚未更新,系统误以为用户仍有足额资产,允许反复提款,最终卷走巨额资金。

老炮三哥董永在技术沙龙解析中强调:

这种漏洞的本质是“逻辑顺序颠倒”,只要调整操作顺序就能避免。

(2)访问控制不当:谁都能当 “合约主人”

2017 年 Parity 多签钱包爆雷,3 亿美元资金永久冻结,罪魁祸首是 “权限大门洞开”—— 钱包初始化函数未设置权限限制,攻击者随意调用后将自己设为合约所有者,随后执行kill()函数销毁合约,导致所有资产锁死。

类似的悲剧在 2025 年仍在重演:

某 DeFi 借贷协议因管理员私钥被盗,攻击者直接修改利率参数,将借款利率调至 0.01%,狂借 2 万枚 ETH 后跑路。

这类事件暴露的核心问题是 “权限过度集中 + 缺乏限制”,本可通过 “多签授权 + 操作公示” 避免。

(3)整数溢出:凭空 “造钱” 的数字游戏

在 Solidity 0.8 版本前,整数没有边界检查,超出范围会自动 “回绕”—— 比如uint256(2**256 - 1) + 1 = 0,攻击者可利用这一特性操纵资产数量。

2018 年多个 ERC20 代币项目因此被攻击:黑客向合约转入 1 枚代币,通过溢出计算让系统误以为转入了 2^256-1 枚,随后转出巨额代币离场。

1.2 避坑实操:合约投资前必做的 3 项核查

普通投资者虽不必精通代码,但可通过 “工具筛查 + 报告验证” 判断项目安全性:

查审计报告:

优先选择经 CertiK、OpenZeppelin 等权威机构审计的项目,重点看 “漏洞等级”(高危漏洞必须修复)和 “修复证明”。2025 年某 NFT 项目因未修复 “整数溢出” 高危漏洞,上线 3 天即被盗,而通过审计的项目漏洞发生率降低 78%。

看合约架构:

确认是否采用 “Checks-Effects-Interactions” 模式(先检查条件→再更新状态→最后外部调用),是否启用重入锁(ReentrancyGuard),这些是防御重入攻击的关键。

用开源工具自检:

通过 Slither、MythX 等自动化工具扫描合约代码,输入项目合约地址即可生成漏洞报告,重点关注 “访问控制”“整数运算” 模块的风险提示。

二、中心化平台:交易所与跨链桥的 “安全软肋”

尽管区块链倡导去中心化,但交易所、跨链桥等中心化平台仍是资产存储与流转的核心载体,也成了黑客攻击的 “重灾区”。

2025 年 Bybit 被盗事件警示:即使是头部平台,也可能因管理漏洞给投资者带来灭顶之灾。

2.1 两大高频风险点:从爆雷事件看防护关键

(1)私钥管理失控:冷钱包也能 “被开门”

Bybit 2025 年被盗的 40 万枚 ETH,源于冷钱包私钥防护失效 —— 黑客通过社会工程学攻击获取员工权限,绕过硬件安全模块(HSM)的防护,窃取私钥后转移资产。

这并非个例:2024 年某头部交易所因员工电脑感染木马,12 万用户私钥泄露,损失超 45 亿美元。

优质平台的私钥管理往往有 “三重保险”:

· 分片存储:将私钥拆分为 7 个分片,分别由不同团队保管,采用 5/7 门限签名(需 5 个分片共同授权才能转账);

· 硬件隔离:冷钱包私钥存储在离线 HSM 设备中,与互联网完全物理隔离,且每 3 个月强制轮换;

· 操作审计:所有私钥相关操作全程录像,且需法务、技术、风控三方人员在场监督。

(2)跨链桥漏洞:资产流转的 “隐形陷阱”

跨链桥连接不同区块链网络,却因 “跨链验证逻辑复杂” 成为攻击新靶点。

2022 年 Ronin Network 跨链桥被盗 6 亿美元,2025 年某新兴跨链桥再遭攻击,损失 1.2 亿美元,根源都是 “验证机制缺陷”—— 黑客伪造跨链交易证明,骗过系统完成资产转移。

老炮三哥董永 在风险预警中提示:

选择跨链桥要看“验证技术”,采用零知识证明(ZKP)的项目安全性更高 ——ZKP 能在不泄露交易细节的前提下验证合法性,从根源减少伪造风险。

2.2 平台选择:普通人的 “安全筛查清单”

· 查资质与合规性:优先选择香港 SFC、美国 SEC 等监管机构持牌的平台,避免无资质的 “野平台”。

持牌平台需定期披露资产储备证明,且资金托管受监管约束。

· 看资产隔离措施:确认平台是否实行 “用户资产与平台自有资产隔离”,热钱包资金是否设置限额(通常不超过总资产的 10%),超出部分是否自动转入冷钱包。

· 跟踪安全事件记录:通过 Rekt.news 等平台查询历史安全事件,选择 “漏洞响应及时、赔偿方案明确” 的平台。

例如某平台被盗后 48 小时内启动用户赔偿,而部分平台则以 “黑客攻击属不可抗力” 推诿。

三、用户端防护:守住资产安全的 “最后一公里”

据统计,60% 的区块链安全事件与用户操作失误直接相关 —— 从私钥随意存储到点击钓鱼链接,投资者的 “认知盲区” 成了黑客最容易突破的防线。

2025 年 3 月,某 NFT 收藏家因点击钓鱼邮件中的虚假铸造链接,授权恶意合约,导致价值 1800 万美元的资产被盗,就是典型案例。

3.1 私钥管理:从 “单点存储” 到 “动态防护”

私钥是资产的唯一控制权凭证,传统存储方式却暗藏三大隐患:助记词被偷、冷存储与便捷性矛盾、量子计算威胁。

2025 年的技术演进,已催生出更安全的管理范式。

(1)避坑:远离三类 “自杀式” 存储行为

· 绝对禁止:将私钥截图保存到手机相册、存储在未加密的云文档(如 Google Drive),或手写在易丢失的纸张上 ——2024 年 30% 的私钥泄露源于此类操作。

· 高度警惕:使用 “生日 + 手机号” 等弱密码作为私钥助记词备份,黑客可通过社工库轻松破解。

· 谨慎操作:在公共 Wi-Fi 环境下导出私钥,易被中间人攻击窃取数据。

(2)进阶:采用 “MPC + 生物识别” 的下一代方案

传统硬件钱包(如 Ledger)虽安全,但仍有丢失风险,而多方安全计算(MPC)技术正在改变这一现状:

· 分片托管:将私钥拆分为 5 个分片,分别存储在手机、硬件设备、云端节点等不同载体,采用 3/5 门限签名 —— 即使 3 个分片被攻破,资产仍安全。

· 生物加密:Keyless 等公司已实现 “指纹 + MPC” 融合方案,将生物特征加密后分割存储,认证时间仅需 100 毫秒,既避免助记词记忆负担,又提升安全性。

· 抗量子升级:部分钱包已集成 NIST 标准化的 CRYSTALS-Kyber 算法,抵御未来量子计算机的破解威胁。

3.2 日常操作:防钓鱼与合约授权的 “安全守则”

(1)钓鱼攻击防御:三招识别 “李鬼” 链接

· 验证域名:官方链接通常有 “蓝色认证标识”,且域名后缀多为 “.org”“.io”,警惕 “o” 换 “0”、“l” 换 “I” 的仿冒域名(如 “opensea.io” vs “opens3a.io”)。

· 拒绝 “紧急诱导”:黑客常伪造 “账户异常”“空投到期” 等邮件,附带 “立即操作” 的链接,官方不会通过邮件要求用户输入私钥或授权合约。

· 交叉验证:在社交媒体、官网公告等多渠道核对信息,2025 年某 NFT 项目官方 Twitter 被盗发虚假链接,因用户及时在 Discord 核实未造成大规模损失。

(2)合约授权:给资产 “上把锁”

授权恶意合约是 NFT 与 DeFi 用户被盗的主要原因,操作时必须遵循:

· 最小权限原则:授权代币转账时,仅允许 “本次所需金额”,而非 “无限授权”—— 可在 Etherscan 的 “Approval” 页面撤销历史授权。

· 核查合约地址:通过 DeFi Llama 等平台查询合约地址是否与官方公示一致,避免授权仿冒合约。

· 设置授权时效:部分平台支持 “临时授权”,超过 24 小时自动失效,降低长期风险。

四、典型案例复盘:从 15 亿美元被盗看安全防线的 “破与立”

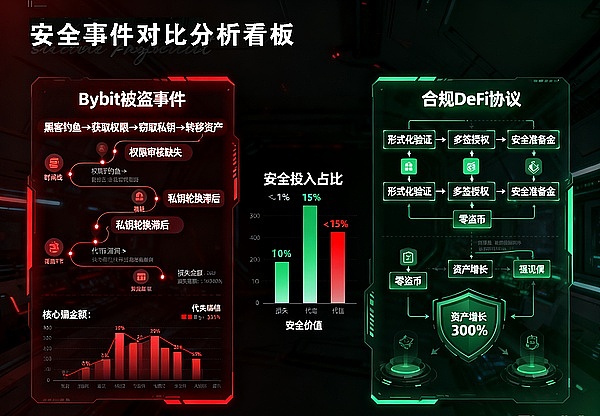

4.1 反面案例:Bybit 2025 年 15 亿美元被盗事件

· 漏洞点:冷钱包私钥管理存在 “三重漏洞”—— 员工权限审核不严,被黑客通过钓鱼邮件获取权限;HSM 设备未启用二次验证;私钥轮换周期长达 1 年,给黑客留下充足攻击时间。

· 避坑启示:选择平台时需重点关注 “私钥管理细节”,主动查询其 “硬件防护方案” 与 “权限审核流程”,而非仅看品牌知名度。

4.2 正面案例:某合规 DeFi 协议零盗币记录的秘诀

· 安全措施:

① 合约经 CertiK 形式化验证,提前修复 3 处潜在漏洞;

② 采用 OpenZeppelin 的 Ownable 模块实现多签权限,核心操作需 3 名管理员授权;

③ 接入 Chainlink VRF 生成安全随机数,避免预测风险;

④ 设立 10% 安全准备金,应对突发风险。

· 运行数据:上线 18 个月无安全事件,用户资产规模从 5000 万美元增长至 3 亿美元,印证 “安全是最好的口碑”。

老炮三哥董永 在研讨复盘时总结:

两个案例的差距,在于“安全是否贯穿全流程”—— 前者把安全当“成本”,后者把安全当“资产”。对投资者而言,学会识别项目的“安全投入”,比追逐收益更重要。

—— END ——

【华链 · 链金炉_No.30】

来源:金色财经

本站内容来源于公开网络,仅作信息整理与展示之用,不代表本站立场或观点。相关内容不构成任何投资、交易或决策建议,亦不作为任何行为依据。请读者自行判断并承担相关风险。

本站不向特定国家或地区用户提供服务。如相关内容在您所在地区存在法律或监管限制,请您停止访问。